Wat is nu de beste tijd om scan een WordPress site op kwaadaardige code?

Als je jezelf deze vraag stelt, heb ik een eenvoudig antwoord voor je: het antwoord is nu meteen! En het mooie is dat er een paar oplossingen zijn die het heel gemakkelijk maken om dit te doen. Maar laten we eerst eens duiken in de reden waarom malware scanning een goede praktijk is.

Waarom je moet scannen op malware

De voornaamste reden om een site te scannen is dat malware weken of maanden onopgemerkt en sluimerend op je site kan liggen. Tegen de tijd dat je problemen ontdekt, zoals je site scoren voor drugsgerelateerde trefwoorden (iets wat je echt wilt vermijden, tenzij je in die business zit!), kan het je positie in zoekmachines al geschaad hebben. Of zelfs Google waarschuwingen laten tonen bij de zoekresultaten van je site.

Als gevolg daarvan verlies je verkeer, zoekmachine rankings en mogelijke inkomsten.

Een andere reden die het belangrijk maakt om dagelijks te scannen is dat hackers voortdurend innoveren om sluipender aanvallen te bedenken. Aanvallen kunnen voor jou moeilijk te herkennen zijn. De beste manier om hackers bij te houden is door scan een WordPress site op kwaadaardige code zo vaak als elke dag.

Waar moet je beginnen? Wat moet je allemaal doen? En is het veel werk? In de rest van dit artikel vind je alle antwoorden. Laten we aan de slag gaan!

Waar controleer je op kwaadaardige code?

Afhankelijk van de soort aanval kunnen hackers verschillende delen van je WordPress website. Deze onderdelen omvatten:

- De Core WordPress bestanden en mappen

- WordPress plugin bestanden

- WordPress thema bestanden

- WordPress databasetabellen

In wezen moet je een WordPress scan op kwaadaardige code op elk van deze gebieden. In principe moet je je complete WordPress website scannen. Laten we nu de twee belangrijkste methoden bespreken om dit te doen.

WordPress Scanning Methoden

Afhankelijk van je technische vaardigheden en WordPress kennis, kun je kiezen voor een van de volgende scan methodes:

- Handmatig scannen (aanbevolen voor meer gevorderde gebruikers)

- Automatisch scannen met een beveiligingsscanner

Handmatig scannen

Handmatig scannen is het best aan te bevelen voor mensen met inzicht in en ervaring met WordPress en zijn backend bestanden. Je moet ook een praktische kennis hebben van gereedschappen als FileZilla (een FTP manager) en de phpMyAdmin database (een gereedschap om een database te beheren).

Je zult in de volgende paragraaf zien hoe handmatig scannen apart moet worden uitgevoerd voor elk van de drie elementen - Core WordPress, Plugins/Themes, Databases - die geïnfecteerd kunnen zijn.

Hoe je WordPress Site handmatig op kwaadaardige code scannen

De eerste stap bij handmatig scannen is het controleren op kwaadaardige code in je Core WordPress installatiebestanden. Dit omvat de volgende stappen:

- Download een verse kopie van de WordPress versie (dezelfde als je geïnstalleerde versie).

- Gebruik een FTP programma zoals FileZilla of WinSCP, en maak verbinding met je WordPress installatiemap.

- Controleer of er recent gewijzigde bestanden zijn (op datum en tijd) in je WordPress installatie.

- Vergelijk de inhoud van elk gewijzigd bestand met het overeenkomstige bestand uit je verse WordPress kopie.

- Als je verdachte code vindt, betekent dit dat je oorspronkelijke WordPress bestand beschadigd is.

De volgende stap is om je geïnstalleerde WordPress plugin te controleren en thema bestanden op eventuele kwaadaardige code. Je moet hetzelfde proces van het vergelijken van je plugin en thema bestanden herhalen met een verse kopie van dezelfde plugins en thema's.

De laatste stap bij handmatig scannen is het scan de WordPress database op kwaadaardige code. Dit omvat de volgende stappen:

- Log in op je WordPress host account en start het phpMyAdmin gereedschap in de Database sectie.

- Exporteer je huidige WordPress database als een SQL bestand.

- Open vervolgens het SQL bestand met een tekstbewerkingsprogramma en zoek naar kwaadaardige code in het volgende:

- PHP functies als base64_decode, gzinflate, en eval zijn meestal het doelwit van hackers.

- Alle onbekende weblinks of iframes die door hackers ingevoegd kunnen worden.

- Als je host wel SSH of SFTP toegang ondersteunt, kun je misschien ook databases benaderen met een databankprogramma op je computer, zoals HeidiSQL of TablePlus (Mac) en de in 3. genoemde stappen uitvoeren.

Zoals je ziet is handmatig scannen een aanzienlijke investering van tijd en moeite op een doorlopende basis, zeker als je elke dag een WordPress wilt laten lopen op kwaadaardige code. En dat is waar beveiligingsplugins om de hoek komen kijken.

Automatisch scannen met beveiligingsscanners

Als je zowel tijd als moeite wilt besparen bij je WordPress beveiligingsplannen, is automatisch scannen met een beveiligingsscanner of plugin de beste optie. Beveiligingsscanners zijn ontworpen om zelfs door beginners gebruikt te worden en bieden geautomatiseerde en geplande scans.

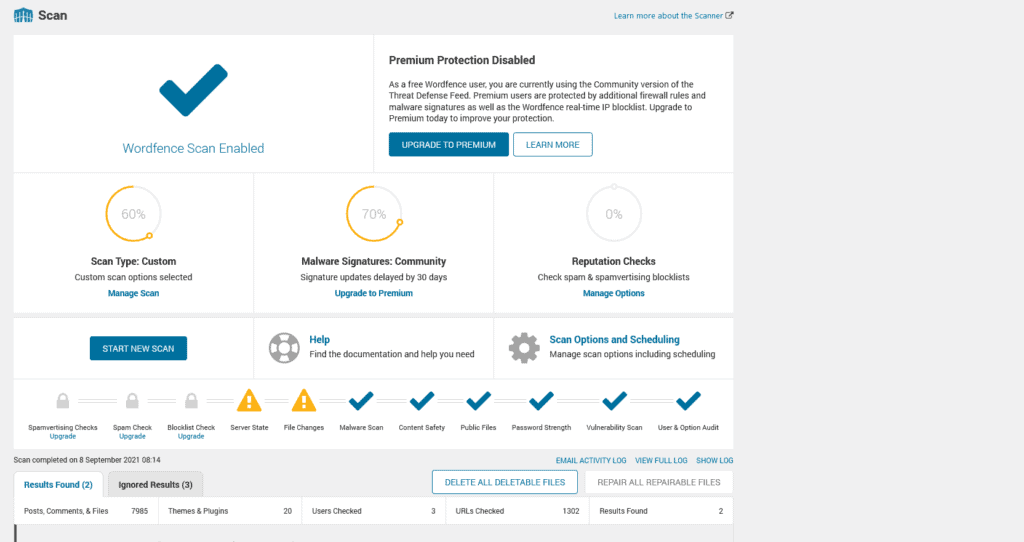

MalCare is bijvoorbeeld zo'n WordPress beveiligingsplugin waarmee je dagelijks geplande scans kunt instellen en die zelfs een één-klik methode biedt om je website op te schonen als hij malware vindt. Andere opmerkelijke plugins die kunnen helpen bij het scannen op malware zijn Wordfence, iThemes Veiligheid en Sucuri.

Het mooiste van beveiligingsscanners als MalCare is dat je met een enkele klik je WordPress bestanden, geïnstalleerde plugins/thema's, en databasetabellen kunt scannen in slechts een paar minuten. Zoals je ziet, WordPress scanners voor schadelijke code zijn een goede investering als je malware scans deel wilt laten uitmaken van je website onderhoudsactiviteiten.

Omdat het proces voor elke plugin anders is, valt het buiten het bestek om uit te leggen hoe dit voor elke plugin precies in zijn werk gaat. Maar meestal voegt zo'n plugin een paar instellingen toe in je WordPress dashboard waar je kunt instellen wat er gescand moet worden en hoe vaak.

Vervolgens zullen we bekijken hoe je verwijder kwaadaardige code uit WordPress plaatsen.

Hoe verwijder je kwaadaardige code van je WordPress site?

Als je de kwaadaardige code gevonden hebt, hoe ga je dan te werk om hem te verwijderen en je site schoon te maken? Net als met scannen kun je de kwaadaardige code verwijderen via de volgende methoden:

- Handmatig opruimen

- Automatisch opruimen met een beveiligingsplugin

Er is echter ook een derde optie, en dat is een externe deskundige inschakelen om je site handmatig op te schonen. En sommige WordPress hosting providers, zoals KinstaOok bieden ze hack fix garanties.

Handmatig opruimen

Zorg ervoor dat je een complete back-up maakt van je WordPress installatiebestanden en databasetabellen, voordat je overgaat tot een volledige handmatige opschoning. Je kunt een back-up plugin gebruiken zoals BlogVault als je een gemakkelijke manier zoekt om dit te doen.

Als je kwaadaardige code vindt in je core bestanden of je plugins/thema's, kun je het probleem verhelpen door ze te vervangen door de overeenkomstige bestanden uit een verse WordPress installatie of plugin/theme bestanden van dezelfde versie. Zorg ervoor dat je de wp-content map en het wp-config.php bestand van je huidige WordPress installatie niet wijzigt of overschrijft. Open aangepaste bestanden met een teksteditor en verwijder er handmatig verdachte code uit.

Bovendien stoppen hackers, om detectie te voorkomen, verborgen achterdeurtjes in WordPress sites. Ze zijn vaak ingebed in nieuwe bestanden die op kernbestanden lijken, maar in een aparte map staan.

Behalve dat kunnen hackers ook backdoors injecteren in geldige bestanden zoals de wp-config.php of de wp-content map. Achterdeurtjes komen vaak voor in PHP functies als base64, str_rot13, en eval. Omdat deze PHP functies ook door geïnstalleerde plugins gebruikt worden, neem je de grootste voorzichtigheid in acht bij het verwijderen van kwaadaardige code uit deze functies - want elke extra verwijdering van code kan je website mogelijk kapot maken.

Als je kwaadaardige vermeldingen in je WordPress database opspoort, kun je hier de infectie handmatig verwijderen:

- Maak verbinding met je database via je WordPress database beheerpaneel.

- Open elke tabel die de kwaadaardige code bevat en verwijder ze handmatig.

- Bovendien, als je nieuwe gebruikers vindt die je niet hebt toegevoegd, verwijder ze dan uit de database.

- Reset voor de veiligheid de wachtwoorden van al je gebruikersaccounts, zodat hackers er in de toekomst geen misbruik van kunnen maken.

Test na het voltooien van de handmatige opschoning je WordPress site om te zien of hij nog net zo presteert als voorheen. Zo niet, dan is het tijd om de opgeslagen back-ups te herstellen voordat je de opschoning herhaalt.

Automatische opruimingen met een beveiligingsplugin

Behalve dat het riskant is, vereisen handmatige opruimingen ook geavanceerde technische kennis en werken ze misschien niet om alle soorten kwaadaardige code te verwijderen.

Automatische opschoningen die op beveiligingsplugins berusten zijn veel effectiever en efficiënter omdat ze zowel malware scannen als verwijderen combineren. Een oplossing als MalCare bijvoorbeeld kan je helpen met onmiddellijke verwijdering van kwaadaardige code in een paar klikken, volledige opschoning van je kernbestanden, plugins/thema's, en databasetabellen, en verwijdering van alle backdoors om zo toekomstige aanvallen te voorkomen. Sommige van de andere eerder genoemde beveiligingsplugins hebben ook deze functionaliteiten.

MalCare is ook geïntegreerd met Cloudways, een cloud-gebaseerd hostingbedrijf dat WordPress ondersteunt.

Hoe Hackers ervan weerhouden om kwaadaardige code toe te voegen

Met andere woorden, hoe houd je je WordPress site veilig en beveiligd? Nu je geleerd hebt hoe je kwaadaardige code van je WordPress site kunt scannen en verwijderen, is het belangrijk te begrijpen waarom een website in de eerste plaats geïnfecteerd kan worden en hoe je dat kunt voorkomen.

Investeer niet alleen in een betrouwbare beveiligingsplugin zoals MalCare, maar zorg er ook voor dat je de volgende beveiligingsmaatregelen regelmatig uitvoert om je site te beschermen:

- Maak regelmatig back-ups van je WordPress site.

- Stap over op een veilige en betrouwbare WordPress hosting platform.

- Houd je website bijgewerkt tot de nieuwste versies.

- Installeer het SSL certificaat om je website gegevens te versleutelen.

- Configureer een WordPress firewall om ongewenste verzoeken te blokkeren.

- Implementeer 2-Factor Authenticatie (2FA) om je inlogpagina te beveiligen.

- Voer door WordPress aanbevolen verhardingsmaatregelen uit. Plugins zoals MalCare hebben dit in hun dashboard ingebouwd zodat je ze met een paar klikken kunt uitvoeren.

- Beperk het aantal gebruikers met beheerdersbevoegdheden.

Later zal ik een uitgebreide serie over beveiliging schrijven waarin ik een paar van deze stappen in detail zal uitleggen.

Ik hoop dat je de stappen en tips in dit artikel nuttig vond. Vragen of suggesties? Laat het me weten in de reacties hieronder!